4 häufigsten Mythen über Tor, über die Sie sich informieren sollten

Tor ist in Online-Anonymitätskreisen so beliebt geworden, dass Leute ihren Namen irrtümlich verwenden, um sich auf das Konzept zu beziehen, unter dem sie arbeitet (Onion-Routing). Was es ist, wie es funktioniert und was es tun kann, ist für die meisten Menschen, die es täglich benutzen, noch immer größtenteils unklar, was oft zu Selbstgefälligkeit führt, die auf gewissen leichten Missverständnissen über seinen Mechanismus beruht. Obwohl die Verwendung von Onion Routing mehrere Vorteile bietet, ist es wichtig zu beachten, welche Grenzen es hat. Wenn Sie die mit Tor verbundenen Risiken verstehen, können Sie sich besser vor Maßnahmen schützen, die Ihre Privatsphäre gefährden würden.

Mythos 1: Tor ist unsicher, weil es von der US-Regierung entwickelt wurde

Ich kann der Vorstellung nicht widersprechen, dass das Zwiebel-Routing von der US-Marine und dem US-Außenministerium entwickelt wurde, weil es gut war . Aus diesem Grund gibt es eine Vorstellung, die vermutet, dass sie eine Hintertür beinhalten könnte, die es der Regierung ermöglicht, den Schleier einzuschalten und zu entfernen, der vor all der Kommunikation steht, an der Sie teilnehmen. Obwohl die US-Regierung finanziert hat (und aller Wahrscheinlichkeit nach weiterhin das Projekt Tor finanzieren, der Quellcode der Software ist für jeden sichtbar, der sie benutzt. Bisher hat noch niemand, der sich ernsthaft mit dem Quellcode beschäftigt hat, in irgendeiner Version der Software schädliche Backdoors gefunden.

Es ist jedoch wichtig zu wissen, dass sich dies jederzeit ändern kann. Es gibt keine Garantie dafür, dass die Entwickler von Tor davon abgehalten werden, die Leute, die davon abhängig sind, ausspionieren zu können, aber die Wahrscheinlichkeit, dass dies geschieht, ist außerordentlich gering.

Mythos 2: Tor macht dich absolut anonym

Es ist ein weit verbreiteter Irrtum, dass Tor ein magisches Werkzeug ist, das deine Identität auf Knopfdruck völlig verschleiert. Bedenken Sie bei der Verwendung von Onion-Routing, dass es sich im Grunde genommen um einen verbesserten verschlüsselten Proxy handelt. Es ist sehr effektiv zu verbergen, wo der Verkehr herkommt, aber diese Informationen sind nicht so wichtig wie die Informationen, die Sie zu Orten geben, die Sie besuchen. Wenn Sie Konten mit persönlichen Daten erstellen oder in öffentlichen Foren kommunizieren, wird es immer noch einfach sein, herauszufinden, wer Sie sind. Sie können durch eine einfache Analyse Ihres Schreibstils, Ihrer Interessen, Ihrer Klickgewohnheiten und einiger anderer Faktoren, die Ihnen eindeutig "gehören", "ausgemacht" werden. Mein Rat ist, keine persönlichen Daten an jemanden zu geben, dem Sie nicht vertrauen können. Die Verwendung von Tor wird die Leute nicht davon abhalten, Ihre Informationen an Dritte weiterzugeben.

Mythos 3: Tor kann nicht überwacht werden

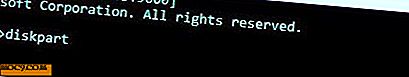

Tor wurde immer wieder als ein Werkzeug gepriesen, das der staatlich geförderten Überwachung ein Ende bereiten könnte. In gewissem Maße trifft es zu, dass die Überwachungsbemühungen ständig auf Hindernisse stoßen, wenn versucht wird, das OR-Netzwerk auf irgendeiner signifikanten Ebene zu überwachen. Dies bedeutet jedoch nicht, dass eine solche Aufgabe notwendigerweise unmöglich ist. Ja, Ihre eigene IP würde ein Rätsel bleiben, wenn jemand Ihren Traffic finden würde, indem Sie sich ansehen, was Ihr Exit Node ausgibt. Aber Ausgangsknoten selbst sind nicht immun gegen die Verfolgung. Sie können leicht geolocated werden, wie Sie hier sehen können.

Mythos 4: All My Traffic ist verschlüsselt

Ob Sie Tor verwenden oder nicht, ich empfehle Ihnen, HTTPS und TLS in jeder Situation einzusetzen, in der Sie das können. Tor verschlüsselt nur den Datenverkehr, während es alle Knoten durchläuft, aber was auch immer aus dem Ausgangsknoten herauskommt, ist die Nur-Text-Version Ihrer Nachricht. Jemand mit ein wenig Know-how kann einen Exit-Knoten ausführen, der alle von Ihnen gesendeten Informationen protokolliert und Zugriff auf alle Ihre Konten und E-Mails erhält. Sie tun sich selbst einen schlechten Dienst, wenn Sie nicht alle möglichen Schritte unternehmen, um alle von Ihnen gesendeten Daten zu verschlüsseln, bevor sie das Tor-Netzwerk erreichen. Es ist kein magisches Verschlüsselungswerkzeug.

Fazit

Ich bin mir vollkommen bewusst, dass ich im Moment wie ein Neinsager klänge, aber es ist sehr wichtig, alle Risiken im Zusammenhang mit dem Zwiebel-Routing zu verstehen, so dass Sie darauf vorbereitet sein können, sie zu kompensieren. Es ist besser, dies zu tun, als sich in ein falsches Gefühl der Sicherheit einlullen zu lassen. Tor ist ein mächtiges Werkzeug, aber es hat einen ganz bestimmten Zweck. Am Ende müssen Sie Tor wie einen Steckschlüssel oder eine Bohrmaschine behandeln. Du kannst kein Haus damit bauen, aber es wird dir sicherlich auf dem Weg helfen!

Kennen Sie andere Tor-Mythen, die im Umlauf sind? Lass es uns in einem Kommentar wissen!

![Ist Google immer noch die beste Suchmaschine? [Umfrage]](http://moc9.com/img/loading.jpg)