Anfängerleitfaden zur Verwendung von nmap

nmap ist ein Netzwerk-Scan-Tool, das für eine Vielzahl von Netzwerk-Erkennungsaufgaben wie Port-Scans, Service-Enumeration und OS-Fingerprinting eingesetzt werden kann.

Um nmap auf Ubuntu oder Raspbian zu installieren, benutze:

sudo apt-get installieren nmap

Für Linux-Versionen, die yum, wie Fedora, führe dies als root aus:

yum installieren nmap

Der einfachste Aufruf besteht lediglich darin, einen Hostnamen oder eine IP-Adresse eines Rechners anzugeben, den Sie scannen möchten. nmap wird dann die Maschine scannen, um zu sehen, welche Ports offen sind. Beispielsweise:

nmap 192.168.1.101

Alle TCP / IP-Verbindungen verwenden eine Portnummer, um jeden Netzwerkdienst eindeutig zu identifizieren. Zum Beispiel werden Webbrowser-Verbindungen an Port 80 hergestellt; E-Mails werden an Port 25 gesendet und auf Port 110 heruntergeladen; sichere Shell-Verbindungen werden an Port 22 hergestellt; und so weiter. Wenn nmap einen Port-Scan durchführt, zeigt er an, welche Ports offen sind und Verbindungen empfangen können. Dies zeigt wiederum an, welche Dienste auf dem Remote-Computer ausgeführt werden.

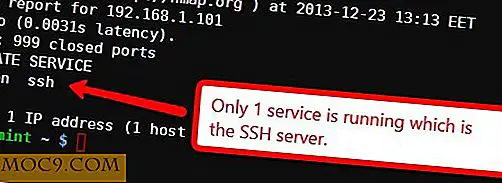

Aus Sicherheitsgründen ist die Sicherheit umso höher, je weniger Dienste auf einem Host ausgeführt werden. Dies liegt daran, dass weniger "Löcher" vorhanden sind, mit denen ein Angreifer versuchen kann, auf die Maschine zuzugreifen. Dies ist auch eine nützliche Methode, um eine vorläufige Prüfung durchzuführen, um festzustellen, ob ein Dienst ausgeführt wird (und Verbindungen akzeptiert). Ein schneller Scan meines Ubuntu Servers sieht so aus:

Um -sV, welche Software den Server hinter jedem der offenen Ports -sV verwenden Sie die Option -sV :

nmap -sV 192.168.1.101

Hier sind die Ergebnisse von einem Raspberry Pi:

nmap hat korrekt festgestellt, dass der OpenSSH-Server verwendet wird, um einen SSH-Dienst auf dem Pi bereitzustellen. Das Tool merkt auch, dass auf dem Pi Linux läuft!

nmap kann mit der Option -O eine erweiterte Betriebssystemerkennung durchführen. Für die Betriebssystemerkennung muss nmap mit root-Rechten ausgeführt werden. Für Ubuntu und Raspbian:

Sudo nmap -O 192.168.1.43

Hier ist die Ausgabe eines Scans, der mit einem Windows XP-Computer durchgeführt wurde:

Wenn Sie mehrere Hosts gleichzeitig nmap möchten, können Sie mit nmap mehrere Adressen angeben oder Adressbereiche verwenden. Um mehr als einen Host zu scannen, fügen Sie der Parameterliste zusätzliche Adressen hinzu (jeweils getrennt durch einen SPACE). Um beispielsweise nach offenen Ports auf 192.168.1.1, 192.168.1.4 und 192.168.1.43 zu suchen, verwenden Sie:

nmap 192.168.1.1 192.168.1.4 192.168.1.43

Um einen Adressbereich anzugeben, verwenden Sie das Bindestrich-Symbol. Um beispielsweise die ersten fünf Hosts in Ihrem Netzwerk zu scannen, könnten Sie Folgendes verwenden:

nmap 192.168.1.1-5

Die Ausgabe würde ungefähr so aussehen:

Der erste gefundene Host ist der Router, der von meinem Internet Service Provider (unter der Adresse 192.168.1.1) bereitgestellt wird, und der zweite ist mein Raspberry Pi (unter 192.168.1.4).

Kochbuch und Zusammenfassung

Obwohl nmap einfach zu bedienen ist, bietet es eine Reihe von erweiterten Funktionen. Der nächste Teil dieser Serie wird einige der fortgeschritteneren Anwendungen behandeln, aber abschließend gibt es eine kurze Liste anderer Befehle, die Sie vielleicht nützlich finden:

Um zu überprüfen, ob ein bestimmter Port offen ist, verwenden Sie -p gefolgt von der Portnummer oder dem Portnamen, zum Beispiel:

nmap -p ssh 192.168.1.4

Es kann mit dem Flag -sV kombiniert werden, um die Version der Software zu bestimmen, die an diesen Port angeschlossen ist:

nmap -p ssh -sV 192.168.1.4

Um -sn, welche Hosts in Ihrem Netzwerk aktiv sind, verwenden Sie das Flag -sn . Dies wird nur die Hosts pingen, die im Adressbereich angegeben sind. Beispielsweise:

nmap -sn 192.168.1.1-254

Als letztes Wort der Warnung sollten Sie keine Scans für Hosts ausführen, die Sie nicht kontrollieren oder deren Berechtigung zum Scannen besteht. Übermäßiges Scannen kann als Angriff interpretiert werden oder Dienste unnötig stören.

Bildnachweis: Fiber Network Server von BigStockPhoto

![Wie würden Sie den Stand der Online-Werbung beschreiben? [Wir fragen dich]](http://moc9.com/img/__image1.png)

![Wie Sie Ihren Mauszeiger auf Facebook anpassen [Firefox]](http://moc9.com/img/Click-on-the-hand-icon-at-the-corner-of-Facebook-for-FB-Cursor-options..jpg)