So erkennen und bereinigen Sie Malware von einem Linux-Server mit Maldet

Malware ist eine bösartige Software, deren Ziel es ist, den reibungslosen und normalen Betrieb eines Computersystems oder Servers zu stören, private Informationen zu sammeln oder sich nur unautorisierten Zugriff auf das System / den Server zu verschaffen. Es ist bekannt, dass Linux-Systeme im Vergleich zu Windows wenig schädliche Software haben, aber das bedeutet nicht, dass Linux-Benutzer sich wohl fühlen sollten.

Die meisten Angriffe auf Linux zielen darauf ab, Fehler in Diensten wie Java-Containern und Browsern auszunutzen, und ihr Hauptziel besteht darin, zu ändern, wie der Zieldienst funktioniert, und manchmal sogar vollständig zu schließen.

Einer der gefährlichsten Angriffe auf ein Linux-System ist, wenn ein Angreifer versucht, die Anmeldedaten eines Benutzers zu erhalten. Wenn dies erfolgreich ist, kann der Hacker alles ausführen, was er will und Zugang zu vertraulichen Daten haben. Sie können auch andere Maschinen angreifen, die mit dem Linux-Server verbunden sind. Um dies zu bekämpfen, können Benutzer mit Maldet Malware von Linux erkennen und säubern und ihre Systeme sauber halten.

Linux Malware erkennen

Maldet wird auch als Linux Malware Detect (LMD) bezeichnet. Es handelt sich um einen Linux-Malware-Scanner, der entwickelt wurde, um mit Bedrohungen umzugehen, die bei gemeinsam genutzten Umgebungen auftreten. Er verwendet Bedrohungsdaten von Eindringlingserkennungssystemen für Netzwerkkanten, um Malware zu extrahieren, die bei Angriffen aktiv verwendet wird, und generiert Signaturen zur Erkennung. Obwohl es kompliziert klingt, ist es einfach zu bedienen.

Installieren von Maldet

Öffnen Sie ein Terminal und führen Sie den folgenden Befehl aus, um die Anwendung herunterzuladen:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

Entpacken Sie die heruntergeladene Archivdatei mit dem folgenden Befehl:

tar -xvf maldetect-current.tar.gz

Ändern Sie den aktiven Ordner in den Ordner mit der extrahierten Maldetect-Datei:

CD maldetect-xy

"Xy" ist die Versionsnummer der Anwendung. In diesem Ordner befindet sich das Skript "install.sh". Der nächste Schritt besteht darin, das Skript mit dem folgenden Befehl auszuführen:

sudo ./install.sh

Wenn die Installation erfolgreich ist, werden Sie benachrichtigt. Sie werden auch erfahren, wo Maldet installiert wurde. In meinem Fall wurde es als "/ usr / local / maldetect" installiert.

Aufbau

Nach der Installation von Maldet wird im Verzeichnis "conf.maldet" von Maldet eine Konfigurationsdatei erstellt. Um sie zu bearbeiten, öffnen Sie sie mit einem Texteditor.

gksu gedit /usr/local/maldetect/conf.maldet

Oder Sie können "nano" oder "vi" verwenden, um es im Terminal zu bearbeiten:

sudo nano /usr/local/maldetect/conf.maldet

Im Folgenden finden Sie ein Beispiel für Optionen, die festgelegt werden können:

Email Benachrichtigung

Erhalten Sie eine E-Mail-Benachrichtigung, wenn Malware erkannt wird.

- Setzen Sie "email_alert" auf 1.

- Fügen Sie Ihre E-Mail-Adresse der Option "email_addr" hinzu.

- Ändern Sie "email_ignore_clean" auf 1. Damit werden Warnungen ignoriert, die an Sie gesendet werden, wenn Malware automatisch bereinigt wird.

Quarantäneoptionen

Aktionen, die ausgeführt werden, wenn Malware erkannt wird:

- Setzen Sie "Quarantäne_Hits" auf 1, damit die betroffenen Dateien automatisch unter Quarantäne gestellt werden.

- Setzen Sie "quarantine_clean" auf 1, um die betroffenen Dateien automatisch zu bereinigen. Wenn Sie diesen Wert auf 0 setzen, können Sie die Dateien vor dem Reinigen überprüfen.

- Setzen Sie "quarantine_suspend_user" auf 1, werden Benutzer, deren Konten betroffen sind, gesperrt, während "quarantine_suspend_user_minuid" die Mindestbenutzer-ID festlegt, die gesperrt werden soll. Dies ist standardmäßig auf 500 eingestellt, kann aber geändert werden.

Es gibt viele andere Konfigurationsoptionen, die Sie durchlaufen und die erforderlichen Änderungen vornehmen können. Sobald Sie mit der Konfiguration fertig sind, speichern und schließen Sie die Datei.

Malware scannen

Sie können einen grundlegenden Scan manuell ausführen oder einen Scan automatisieren, der regelmäßig ausgeführt wird.

Führen Sie den folgenden Befehl aus, um einen Scan auszuführen:

sudo mundet --scan-all / folders / to / scan

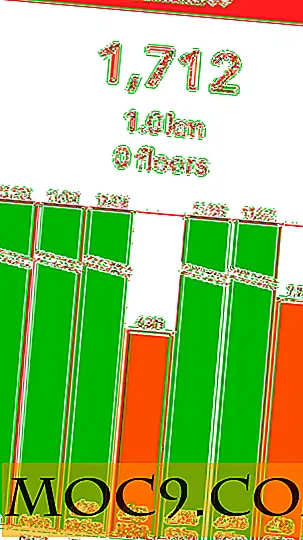

Wenn dieser Befehl ausgeführt wird, wird eine Liste von Dateien aus den Verzeichnissen im Pfad erstellt, und das Scannen der Dateien wird gestartet. Ändern Sie den Dateipfad "/ folders / to / scan" in das Verzeichnis, in das Sie Maldet scannen möchten. Nach dem Scannen wird ein Bericht erstellt und Sie können dann sehen, welche Dateien betroffen sind.

So können Sie betroffene Dateien in Quarantäne verschieben

Wenn Sie "quarantine_hits" auf 1 setzen, verschiebt Maldet die betroffenen Dateien automatisch in die Quarantäne. Wenn es auf 0 festgelegt ist, zeigt der generierte Bericht den Speicherort der betroffenen Dateien an. Sie können dann die Dateien überprüfen und entscheiden, ob sie gereinigt werden sollen oder nicht.

Wiederherstellen einer Datei

Manchmal kann es vorkommen, dass ein falsches Positiv zu einer Datei führt, die aus dem falschen Grund in Quarantäne gestellt wird. Führen Sie den folgenden Befehl aus, um eine solche Datei wiederherzustellen:

sudo maldet -restore FILENAME

Automatischer Scan

Während der Installation von Maldet wird auch eine Cronjob-Funktion unter "/etc/cron.daily/maldet" installiert. Dadurch werden sowohl die Home-Verzeichnisse als auch alle Dateien / Ordner, die kürzlich geändert wurden, gescannt. Sie werden über die E-Mail-Adresse in der Konfigurationsdatei immer auf Malware hingewiesen.

Fazit

Viele Leute sagen, dass Linux-Systeme immun gegen Malware sind, aber das stimmt nicht. Sie können dazu gebracht werden, schädliche Software zu installieren, oder Malware kann sogar über E-Mails verteilt werden, und dies würde Ihr System beschädigen. Es gibt auch viele andere Schwachstellen, bei denen Hacker versuchen, unberechtigten Zugriff zu erlangen, wodurch das System unsicher wird. Um sicher zu gehen, können Sie Maldet verwenden, um Ihr System sauber zu halten. Zu den weiteren Maßnahmen, die Sie ergreifen können, gehören unter anderem die Einrichtung von Netzwerküberwachungs- und Firewall-Regeln.

![Verwenden von Marlin File Manager als Nautilus Alternative [Linux]](http://moc9.com/img/marlin-home.jpg)